Không có thứ gọi là bảo mật hoàn hảo. Cung cấp đủ kiến thức, tài nguyên và thời gian bất kỳ hệ thống nào cũng có thể bị xâm phạm. Điều tốt nhất bạn có thể làm là gây khó khăn cho kẻ tấn công nhất có thể. Điều đó nói rằng có những bước bạn có thể thực hiện để làm cứng mạng của mình trước phần lớn các cuộc tấn công.

Các cấu hình mặc định cho những gì tôi gọi là bộ định tuyến cấp tiêu dùng cung cấp bảo mật khá cơ bản. Thành thật mà nói, nó không mất nhiều thời gian để thỏa hiệp với họ. Khi tôi cài đặt bộ định tuyến mới (hoặc đặt lại bộ định tuyến hiện có), tôi hiếm khi sử dụng 'trình hướng dẫn cài đặt'. Tôi đi qua và cấu hình mọi thứ chính xác như tôi muốn. Trừ khi có một lý do chính đáng, tôi thường không để nó như mặc định.

Tôi không thể cho bạn biết các cài đặt chính xác bạn cần thay đổi. Mỗi trang quản trị của bộ định tuyến là khác nhau; thậm chí bộ định tuyến từ cùng một nhà sản xuất. Tùy thuộc vào bộ định tuyến cụ thể, có thể có các cài đặt bạn không thể thay đổi. Đối với nhiều cài đặt này, bạn sẽ cần truy cập vào phần cấu hình nâng cao của trang quản trị.

Mẹo : bạn có thể sử dụng Bộ định tuyến ứng dụng Android để kiểm tra bảo mật của bộ định tuyến.

Tôi đã bao gồm ảnh chụp màn hình của Asus RT-AC66U. Nó ở trạng thái mặc định.

Cập nhật chương trình cơ sở của bạn. Hầu hết mọi người cập nhật firmware khi lần đầu tiên cài đặt bộ định tuyến và sau đó để nó một mình. Nghiên cứu gần đây đã chỉ ra rằng 80% trong số 25 mẫu bộ định tuyến không dây bán chạy nhất có lỗ hổng bảo mật. Các nhà sản xuất bị ảnh hưởng bao gồm: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet, và những người khác. Hầu hết các nhà sản xuất phát hành phần mềm cập nhật khi lỗ hổng được đưa ra ánh sáng. Đặt lời nhắc trong Outlook hoặc bất kỳ hệ thống email nào bạn sử dụng. Tôi khuyên bạn nên kiểm tra cập nhật 3 tháng một lần. Tôi biết điều này nghe có vẻ không có trí tuệ, nhưng chỉ cài đặt phần sụn từ trang web của nhà sản xuất.

Ngoài ra, vô hiệu hóa khả năng của bộ định tuyến để tự động kiểm tra các bản cập nhật. Tôi không phải là người thích cho phép các thiết bị 'điện thoại về nhà'. Bạn không có quyền kiểm soát ngày gửi. Ví dụ: bạn có biết rằng một số cái gọi là 'TV thông minh' gửi thông tin lại cho nhà sản xuất của họ không? Họ gửi tất cả thói quen xem của bạn mỗi khi bạn thay đổi kênh. Nếu bạn cắm ổ USB vào chúng, chúng sẽ gửi danh sách mọi tên tệp trên ổ đĩa. Dữ liệu này không được mã hóa và được gửi ngay cả khi cài đặt menu được đặt thành NO.

Vô hiệu hóa quản trị từ xa. Tôi hiểu một số người cần có khả năng cấu hình lại mạng của họ từ xa. Nếu bạn phải, ít nhất là kích hoạt quyền truy cập https và thay đổi cổng mặc định. Lưu ý rằng điều này bao gồm mọi loại quản lý dựa trên 'đám mây', chẳng hạn như Tài khoản WiFi thông minh của Linksys và AiCloud của Asus.

Sử dụng một mật khẩu mạnh cho quản trị viên bộ định tuyến. Đủ nói. Mật khẩu mặc định cho bộ định tuyến là kiến thức phổ biến và bạn không muốn bất kỳ ai chỉ cần thử vượt qua mặc định và truy cập vào bộ định tuyến.

Kích hoạt HTTPS cho tất cả các kết nối quản trị viên. Điều này bị tắt theo mặc định trên nhiều bộ định tuyến.

Hạn chế lưu lượng truy cập trong nước. Tôi biết điều này là thông thường, nhưng đôi khi mọi người không hiểu hậu quả của các cài đặt nhất định. Nếu bạn phải sử dụng cổng chuyển tiếp, hãy chọn lọc. Nếu có thể, hãy sử dụng cổng không chuẩn cho dịch vụ bạn đang định cấu hình. Ngoài ra còn có các cài đặt để lọc lưu lượng truy cập internet ẩn danh (có) và cho phản hồi ping (không).

Sử dụng mã hóa WPA2 cho WiFi. Không bao giờ sử dụng WEP. Nó có thể bị hỏng trong vòng vài phút với phần mềm có sẵn miễn phí trên internet. WPA không tốt hơn nhiều.

Tắt WPS (Thiết lập WiFi được bảo vệ) . Tôi hiểu sự tiện lợi của việc sử dụng WPS, nhưng đó là một ý tưởng tồi để bắt đầu.

Hạn chế lưu lượng ra bên ngoài. Như đã đề cập ở trên, tôi thường không thích các thiết bị điện thoại về nhà. Nếu bạn có các loại thiết bị này, hãy xem xét việc chặn tất cả lưu lượng truy cập internet khỏi chúng.

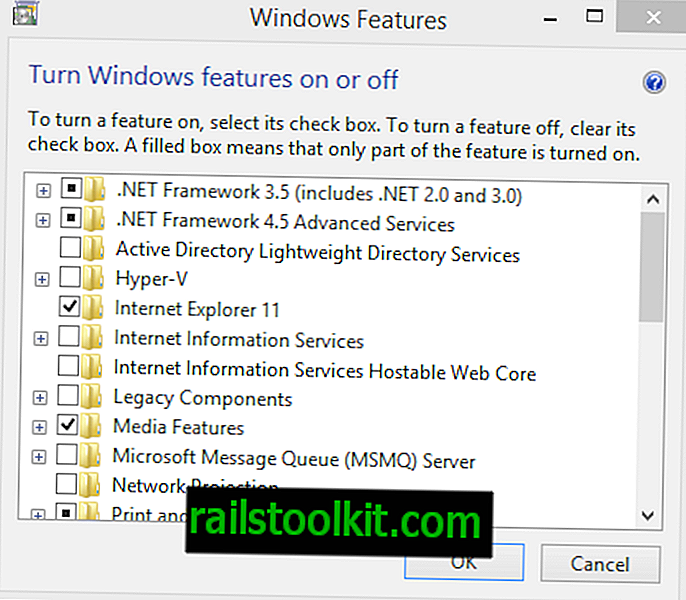

Vô hiệu hóa các dịch vụ mạng không sử dụng, đặc biệt là uPnP. Có một lỗ hổng được biết đến rộng rãi khi sử dụng dịch vụ uPnP. Các dịch vụ khác có thể không cần thiết: Telnet, FTP, SMB (Samba / chia sẻ tệp), TFTP, IPv6

Đăng xuất khỏi trang quản trị khi hoàn tất . Chỉ cần đóng trang web mà không đăng xuất có thể để lại một phiên xác thực mở trong bộ định tuyến.

Kiểm tra lỗ hổng 32764 . Theo hiểu biết của tôi, một số bộ định tuyến được tạo bởi Linksys (Cisco), Netgear và Diamond bị ảnh hưởng, nhưng có thể có những bộ định tuyến khác. Phần sụn mới hơn đã được phát hành, nhưng có thể không vá đầy đủ hệ thống.

Kiểm tra bộ định tuyến của bạn tại: //www.grc.com/x/portprobe=32764

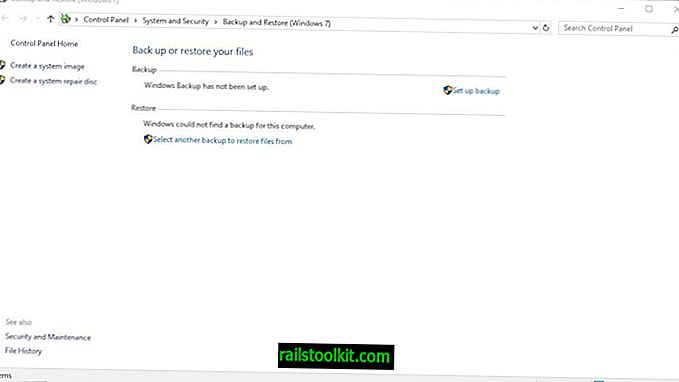

Bật đăng nhập . Tìm kiếm hoạt động đáng ngờ trong nhật ký của bạn một cách thường xuyên. Hầu hết các bộ định tuyến có khả năng gửi email nhật ký cho bạn theo các khoảng thời gian đã đặt. Đồng thời đảm bảo đồng hồ và múi giờ được đặt chính xác để nhật ký của bạn chính xác.

Đối với những người thực sự có ý thức bảo mật (hoặc có thể chỉ là hoang tưởng), sau đây là các bước bổ sung để xem xét

Thay đổi tên người dùng quản trị viên . Mọi người đều biết mặc định thường là admin.

Thiết lập mạng 'Khách' . Nhiều bộ định tuyến mới hơn có khả năng tạo các mạng khách không dây riêng biệt. Đảm bảo nó chỉ có quyền truy cập vào internet chứ không phải mạng LAN (mạng nội bộ) của bạn. Tất nhiên, sử dụng cùng một phương thức mã hóa (WPA2-Personal) với một cụm mật khẩu khác nhau.

Không kết nối bộ lưu trữ USB với bộ định tuyến của bạn . Điều này tự động cho phép nhiều dịch vụ trên bộ định tuyến của bạn và có thể hiển thị nội dung của ổ đĩa đó với internet.

Sử dụng một nhà cung cấp DNS thay thế . Có thể bạn đang sử dụng bất kỳ cài đặt DNS nào mà ISP cung cấp cho bạn. DNS đã ngày càng trở thành mục tiêu cho các cuộc tấn công. Có những nhà cung cấp DNS đã thực hiện các bước bổ sung để bảo mật máy chủ của họ. Là một phần thưởng bổ sung, một nhà cung cấp DNS khác có thể tăng hiệu suất internet của bạn.

Thay đổi dải địa chỉ IP mặc định trên mạng LAN (bên trong) của bạn . Mọi bộ định tuyến cấp người tiêu dùng tôi từng thấy đều sử dụng 192.168.1.x hoặc 192.168.0.x để dễ dàng thực hiện một cuộc tấn công tự động.

Phạm vi có sẵn là:

Bất kỳ 10.xxx

Bất kỳ 192.168.xx

172.16.xx đến 172.31.xx

Thay đổi địa chỉ LAN mặc định của bộ định tuyến . Nếu ai đó có quyền truy cập vào mạng LAN của bạn, họ biết địa chỉ IP của bộ định tuyến là xxx1 hoặc xxx254; đừng làm cho nó dễ dàng

Vô hiệu hóa hoặc hạn chế DHCP . Tắt DHCP thường không thực tế trừ khi bạn ở trong môi trường mạng rất tĩnh. Tôi thích giới hạn DHCP đến 10-20 địa chỉ IP bắt đầu từ xxx101; điều này giúp dễ dàng theo dõi những gì đang xảy ra trên mạng của bạn. Tôi thích đặt các thiết bị 'vĩnh viễn' của mình (máy tính để bàn, máy in, NAS, v.v.) vào các địa chỉ IP tĩnh. Theo cách đó, chỉ có máy tính xách tay, máy tính bảng, điện thoại và khách đang sử dụng DHCP.

Vô hiệu hóa quyền truy cập quản trị từ không dây . Chức năng này không có sẵn trên tất cả các bộ định tuyến gia đình.

Vô hiệu hóa phát SSID . Điều này không khó đối với một chuyên gia để vượt qua và có thể khiến cho khách truy cập trên mạng WiFi của bạn cảm thấy khó khăn.

Sử dụng bộ lọc MAC . Giống như trên; bất tiện cho du khách.

Một số trong những mục này thuộc danh mục 'Bảo mật bởi sự tối nghĩa', và có nhiều chuyên gia CNTT và bảo mật chế giễu chúng, nói rằng chúng không phải là biện pháp bảo mật. Theo một cách nào đó, họ hoàn toàn chính xác. Tuy nhiên, nếu có những bước bạn có thể thực hiện để gây khó khăn hơn cho việc thỏa hiệp mạng của mình, tôi nghĩ rằng nó đáng để xem xét.

Bảo mật tốt không phải là 'thiết lập và quên nó'. Tất cả chúng ta đã nghe về nhiều vi phạm an ninh tại một số công ty lớn nhất. Đối với tôi, phần thực sự khó chịu là khi bạn ở đây họ đã bị xâm phạm trong 3, 6, 12 tháng trở lên trước khi nó được phát hiện.

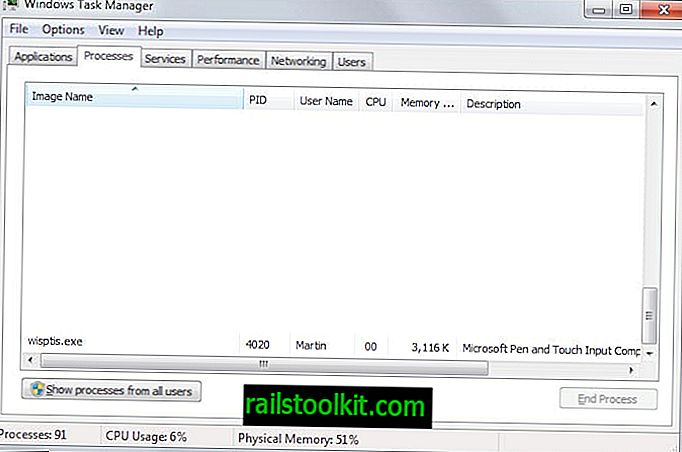

Dành thời gian để xem qua nhật ký của bạn. Quét mạng của bạn để tìm kiếm các thiết bị và kết nối bất ngờ.

Dưới đây là một tài liệu tham khảo có thẩm quyền:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf